Flores y velas digitales, mensajes y condolencias online. La muerte de Steve Jobs generó todo tipo de homenajes en el mundo entero.

Millones de personas rendían un emotivo tributo al visionario cofundador de Apple fallecido ayer y quien dejó tras de sí un legado de invenciones tecnológicas que revolucionaron la cultura moderna.

Millones de personas rendían un emotivo tributo al visionario cofundador de Apple fallecido ayer y quien dejó tras de sí un legado de invenciones tecnológicas que revolucionaron la cultura moderna.

Jobs, un pionero que inventó no sólo los iPods, iPhones y iPads, sino que también introdujo cambios extraordinarios en los campos de las computadoras personales, la música online y las películas animadas, murió ayer a los 56 años tras una larga batalla contra el cáncer.

"La brillantez, pasión y energía de Steve fueron una fuente de incontables innovaciones que enriquecieron y mejoraron nuestras vidas. El mundo es muchísimo mejor gracias a Steve", indicó el directorio de Apple.

Los homenajes fluían de todas partes: desde líderes mundiales hasta gigantes tecnológicas, mientras los fanáticos de Apple inundaban las redes sociales para manifestar su tristeza ante la muerte del hombre que ayudó a poner computadoras del tamaño de un teléfono en el bolsillo de millones de personas.

Quizás el tributo más desgarrador para el cofundador de Apple hay sido el hecho de que su muerte se supo casi de inmediato en los cuatro rincones del mundo gracias a sus propias invenciones.

Las redes sociales explotaban y Twitter registraba un número enorme de envíos, lo que hacía pensar a los analistas en un nuevo récord de tráfico en Internet.

Los usuarios en China, donde fanáticos hacen cola durante días para tener los últimos productos de Apple, pusieron en línea unos 35 millones de homenajes.

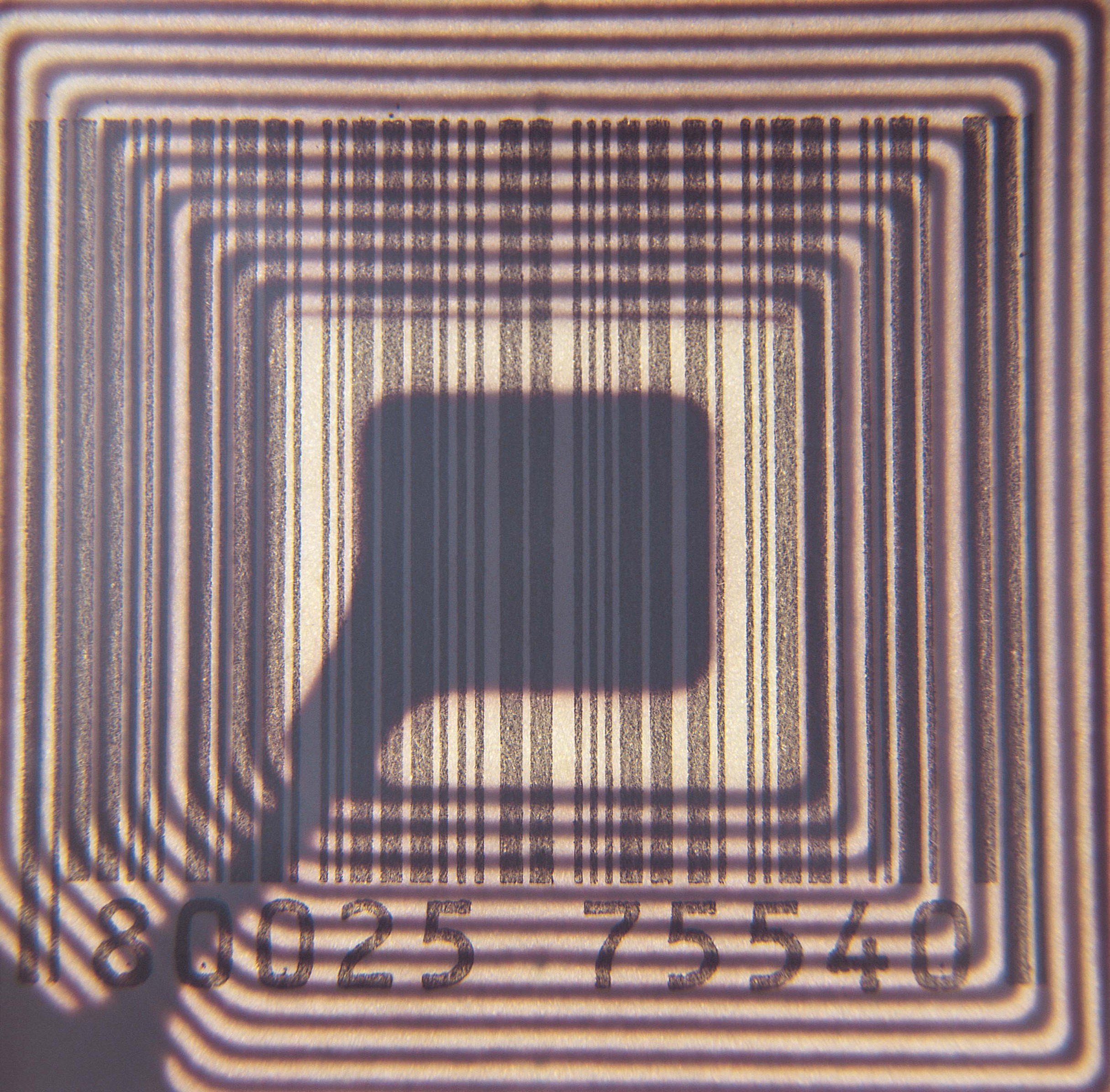

La muerte de Jobs también disparó la creatividad de los usuarios que transformaron sus iPads y iPhones en velas digitales. U otros que transformaron manzanas para decirle adiós.

El cofundador de Apple, Steve Wozniak, dijo a la cadena CNN que "quedó sin habla" al enterarse de la muerte de su ex socio, hecho que comparó con la muerte del ex Beatle John Lennon.

"Estoy un poco, como aterrado, me he quedado sin habla, no puedo poner mi mente en funcionamiento, no puedo hacer cosas. Es como cuando murió John Lennon, o JFK (presidente John F. Kennedy)... no pienso en nadie más, quizá Martin Luther King", dijo Wozniak, de 61 años.

En reconocimiento a los cambios introducidos por Jobs y sus inventos, las tiendas de Apple también recibían flores en cientos de lugares del mundo.

Estos locales atendieron hoy al público a media luz en señal de luto por esta pérdida que traspasa al sector tecnológico.

El alcance ha sido tal que pocas horas después de conocerse la noticia, el presidente estadounidense, Barack Obama ha lamentado la noticia.

El presidente estadounidense Barack Obama afirmó que Jobs fue "uno de los más grandes inventores estadounidenses, suficientemente valiente para pensar diferente, suficientemente osado para creer que podía cambiar el mundo y suficientemente talentoso para conseguirlo".

Para el ex primer ministro británico Tony Blair, "fue extraordinario y creativo, un inspirador"; el presidente de Rusia, Dimitri Medvédev ha transmitido su pesar a la familia; el primer ministro irlandés, Enda Kenny, ha destacado su capacidad "para abrir puertas en las mentes de la gente"...

Mensajes que demuestran que Jobs fue mucho más que un fabricante de computadoras.

"Profundamente entristecido", Bill Gates, el fundador de Microsoft, eterno competidor de Apple, estimó que la influencia que dejó en el mundo Steve Jobs se hará sentir "durante varias generaciones".

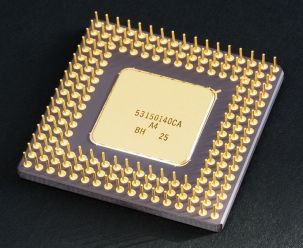

Gates y Jobs eran rivales en la carrera por dominar el mercado en el inicio de la Era de las computadoras personales. Mientras los programas de las PC de Microsoft conquistaron las oficinas y administraciones, Job logró máquinas más cercanas a la gente, con un diseño más atractivo y más fáciles de utilizar.

Jobs democratizó la informática y la llevó a los hogares con Macintosh y, aunque solo fuera por eso, el creador de la red social Facebook, Mark Zuckerberg, le tendría ya mucho que agradecer.

"Gracias por ser un mentor y un amigo. Gracias por mostrarnos que lo que construyes puede cambiar el mundo".

Ahora se presentan grandes interrogantes sobre el futuro de Apple, dirigida desde agosto pasado por Tim Cook, ex número dos.

Apenas un día antes de la muerte de Jobs, Cook presidió la presentación de la nueva generación de su producto estrella, el teléfono inteligente iPhone 4S, más potente y dotado de mayores innovaciones que su antecesor, incluyendo comandos a través de voz.

Nacido en San Francisco el 24 de febrero de 1955, Steve Jobs sufría de graves problemas de salud desde hace varios años. Padecía desde 2004 de una rara forma de cáncer de páncreas y se le efectuó un trasplante de hígado en 2009.

Con licencia médica desde enero pasado, Jobs había comunicado su renuncia a su puesto de CEO de Apple el 24 de agosto, cediendo las riendas a Tim Cook.

Steve Jobs había cofundado la empresa en un garaje en 1976 junto a Wozniak. Renunció en 1985 tras una lucha de poder interna. Se reconcilió con el grupo y volvió a ocuparse de la dirección en 1997.

Luego orquestó el lanzamiento de los productos estrella de la marca de la manzanita: desde la computadora iMac en 1998 a la tableta iPad en 2010, pasando además por el "walkman" digital iPod (2001) o el teléfono multifunción iPhone (2007).

En 2011, Apple se transformó temporalmente en la más grande sociedad del mundo, cotizando en alrededor de 350.000 millones de dólares en Bolsa, disputando el primer lugar al gigante petrolero ExxonMobil.

Esta mañana, los pedidos de libros sobre Steve Jobs se dispararon en la librería online Amazon, con cuatro títulos entre los diez más vendidos.

El editor estadounidense Simon & Schuster anunció que adelantó al 24 de octubre la publicación de la primera biografía autorizada de Jobs, que iba a salir a la venta en principio el 21 de noviembre. 656 páginas para conocer secretos e intimidades de uno de los grandes genios de los últimos tiempos que parece haber dejado huérfanos a miles.